Задача

Найти админа домена в Windows-сети

Решение

Типичной целью пентеста внутри

корпоративной сети (чаще всего построенной на ActiveDirectory) бывает

компрометация контроллеров домена, то есть получение учетки с правами группы

Domain Admins.

Обычно как получается с такими сетями:

находим дырявые сервисы, получаем контроль над хостом, из памяти добываем

учетки (креды либо хешики) и с ними идем уже на другие хосты, пока не найдем

где-нибудь процессы юзера из группы Domain Admins. Если честно, то, сколько

помню пентестов, проблемы найти админов не было — они обнаруживались сами собой

и достаточно быстро. И как-то даже мысль не приходила в голову, что есть такая

задачка — находить их.

Но вот наткнулся на интересный топик блога компании NetSPI и осознал, что «точечный

удар» будет более профессиональным подходом. Самое интересное, что можно с

правами обычного доменного юзера оперативно найти администраторов.

Итак, начнем. Первая подзадача —

определить всех админов домена. То бишь наших жертв. Фактически не считается,

что эта информация приватная, а потому доступна она всем юзерам домена по

умолчанию. Узнать их можно, например, стандартной командой

Net

group "Domain Admins" /domain

Но если помнишь, с ActiveDirectory можно

работать через LDAP, причем опять-таки по умолчанию для доступа к нему

требуется любая доменная учетка. Как следствие, мы можем получить не только

перечень админов, но и, по сути, структуру юзеров и групп, а также много другой

интересной информации.

Вторая подзадачка — найти процессы,

запущенные от админов домена. Это уже более специфическая тема. Методов

несколько.

Есть такая штука, как Service Principle

Name (SPN). Если очень примерно, то это имя сервиса, под которым он

регистрируется в AD для работы Kerberos-аутентификацией. Но нас интересует

здесь несколько другое. А именно то, что в LDAP’е мы можем просмотреть SPN с

привязкой к аккаунту AD, под которой он запущен. То есть если какой-то сервис

был запущен изначально под учетной записью администратора домена, то в LDAP’е

для этой учетки будет SPN-запись с названием сервиса, а главное с именем хоста,

где этот сервис запущен. Чтобы не ползать вручную по LDAP’у, NetSPI написали

скрипт на PowerShell для

удобного и быстрого поиска по группам.

Но у этого способа есть один минус. На

практике только Microsoft’овские сервисы регистрируют себя в домене, а если

учесть, что их нечасто запускают из-под доменных учеток, то шансы не очень

велики. С другой стороны, если вспомнить, что каждый хост имеет учетную запись

в AD, то мы можем легко найти все сервисы какого-то типа. Самый практичный

пример — найти все MS SQL сервисы, которые есть в домене! И без какого-либо

сканирования.

Иную возможность предоставляет нам

NetBIOS. Мы с правами обычного юзера можем запросить у контроллеров домена

информацию по активным сессиям. В итоге мы можем получить имя хоста с

админскими процессами. Минус заключается в том, кто информация о сессиях будет

за короткий промежуток времени, то есть если не было взаимодействия с

контроллером, то мы не увидим админа в списке. А потому надо систематически

запрашивать контроллеры — админчик когда-нибудь точно появится.

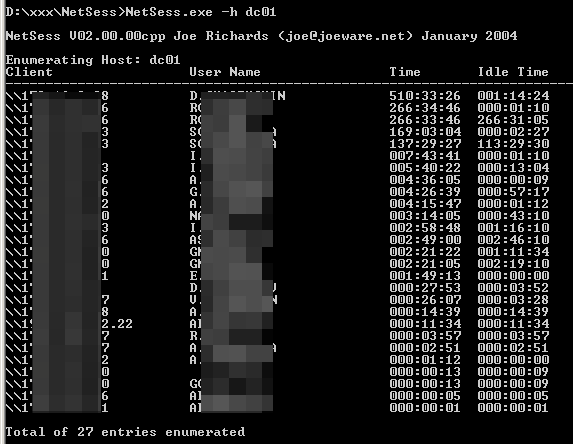

С помощью тулзы NetSess можно сделать запрос инфы, а с помощью скриптика автоматизировать поиск по выводу.

Получаем перечень сессий, используя NetSess

NetSPI в блоге предложил еще два метода:

запрашивать отдельные хосты на сессии юзеров через NetBIOS или, если есть

учетка локального админа (одна на многих хостах), удаленно запрашивать список

запущенных процессов. Но, имхо, оба они работают в редких случаях, да и

шумноваты.

Комментариев нет:

Отправить комментарий